The Digital Battlefield: Ethical vs. Malicious Hackers

Uppdaterad på September 03, 2024 8 minuter läst

The Digital Battlefield: Ethical vs. Malicious Hackers

Introduktion

Vet du att Citibank (Citigroup) 2011 drabbades av en cyberattack som resulterade i stöld av nästan 2,7 miljoner dollar?

Skådespelarna utnyttjade precis ett enkelt dataintrång på sin webbplats. De hade utnyttjat det i månader innan det upptäcktes. Banken led mycket av det eftersom över 360 000 konton har drabbats, och det var en ganska stor utmaning att bli av med det.

Sammanfattning

Födelse av informationssäkerhet

Under de senaste två decennierna har datavetenskapen växt drastiskt; mycket har upptäckts och mycket har förbättrats. Nuförtiden har datorer och teknologier ingenting att göra med de som fanns i början, åtminstone i form och funktionalitet. Det var det som skapade en ny skatt, en skatt som tidigare inte var lätt att nå. Mycket skulle ha varit annorlunda med det, det är Information.

Vikten av information har blivit så stor att den skulle kunna rädda människoliv! Det är också mycket viktigt i vårt dagliga liv, och vi finner det i många former. I den här artikeln kommer vi att prata om digital information, med andra ord information lagrad på datorer, och vi kommer att referera till det som data.

Data finns överallt, i skolor, sjukhus, banker, regeringar, militärer, supermarknader, etc. Så i princip har alla i världen data. Dess betydelse skiljer sig från en person till en annan och från en användning till en annan; det kan vara väldigt kritiskt ibland.

Tyvärr, eftersom ingenting är perfekt i denna värld, kan tillgången till denna information äventyras. Det beror mest på den mänskliga faktorn i många former. Det kan vara antingen ett misstag, en miss eller ibland helt enkelt slarv. Detta kan leda till att säkerhetshål lämnas i ett digitalt system, vi kallar dessa hål som sårbarheter.

Och det finns många människor med illvilliga avsikter som försöker dra fördel av dessa sårbarheter och rikta in dem för sin egen skull. De kallas Hackers.

Hackare ses som kriminella, och det är långt ifrån fel. Konsekvenserna av deras handlingar kan bli katastrofala, inklusive förlust av pengar och förstörelse av många människors liv, men ibland finns det mindre skador som inte kan vara försumbara. Vi kommer att ta en titt på några av dessa konsekvenser senare.

Deras existens har gjort det oundvikligt att ta hand om Informationssäkerhet genom att folk slåss mot dem (hackers).

De kallas Ethical Hackers, deras jobb är i princip att förhindra eller minimera hackares attacker (även känd som cyberattacker). De är människor som arbetar för att göra den digitala världen till en säkrare plats.

Cyberattack

Så, cyberattacker, som har introducerats tidigare, är hackare. Hackare attackerar system för att stjäla, utföra otillåtna ändringar eller till och med förstöra data i många skadliga syften.

De flesta av dessa attacker kan kategoriseras i en av dessa tre kategorier.

Attacker mot system

I det här fallet orsakas sårbarheterna i allmänhet av ett tekniskt misstag i systemet. Hackare använder sin kunskap om systemet och hur det fungerar för att hitta ett ovårdat sätt att använda det till sin fördel, och de kan få obehörig tillgång till en resurs eller till och med systemet som helhet.

Vi pratar generellt om:

-

Zero Day exploits (nyligen upptäckta sårbarheter som inte har korrigerats, vilket innebär att de fortfarande finns i den senaste versionen av systemet).

-

CVEs (codes of vulnerability exploits) är bevis på koncept som är relevanta mot föråldrade system.

-

Man-in-the middle-attacker, Denial Of Service (DOS), Distributed Denial Of Service (DDOS) etc.

Attacker mot människor

Det är allmänt känt att den mest sårbara punkten i ett digitalt system är människor. Det är den mest oförutsägbara skådespelaren i den. Många cyberattacker har faktiskt utförts mot personer som arbetar i företag, exponerar kritisk data eller utför katastrofala handlingar i många system.

Här är ett citat jag vill avslöja

“Det finns inget plåster för mänsklig dumhet”.

Vilket gör att ingenting kan göras när en hackare lyckas hacka folk själv! Här pratar vi mer om social ingenjörskonst, som syftar till att hacka en persons mentalitet genom att använda många tekniker som nätfiske.

Attacker mot system genom människor

I det här fallet är syftet med attacken i allmänhet att förstöra data eller felfunktion i ett system. Detta görs genom att få människor att använda skadliga datorprogram som kallas skadlig programvara.

Det här är program som antingen förstör data, helt ändrar dess form, gör den oanvändbar eller till och med läcker ut, vilket leder till allvarliga konsekvenser. Och det är jobbet för

-

virus: program som sprids mycket snabbt på ett system eller i ett nätverk

-

ransomware: skadlig programvara som krypterar data via en stark algoritm och ber om en lösensumma för att få tillbaka den.

-

Trojaner, maskar etc.

-

Å andra sidan kan skadlig programvara förbli inaktiv och bara stjäla data, som spionprogram gör.

Och som du ser uppnås dessa bara genom mänskliga fel som inkluderar dem i systemet på ett eller annat sätt.

Några kritiska cyberkatastrofer

Under det senaste decenniet har världen känt till många cyberattacker som har fått allvarliga konsekvenser.

Detta gjorde att organisationer brydde sig mer om sin systemsäkerhet.

Här är några av de mest kända:

- Sony Pictures Hack (2014)

Cyberattacken mot Sony Pictures Entertainment 2014, som tillskrevs Nordkorea, ledde till exponeringen av konfidentiell data, inklusive filmer som inte har släppts och känslig personalinformation. Gärningsmännen, verksamma under pseudonymen “Guardians of Peace”, krävde att Sony skulle stoppa släppet av filmen “The Interview”, som innehöll en fiktiv intrig som involverade mordet på Nordkoreas ledare.

- WannaCry Ransomware (2017)

WannaCry, ett världsomspännande ransomware-angrepp, sökte specifikt upp datorer med föråldrade Windows-versioner. Detta skadliga program spreds snabbt och påverkade både organisationer och individer över hela världen. Den utnyttjade en säkerhetsrisk som uteslutits från NSA för att kryptera offrens filer, vilket fick dem att betala en lösensumma för datadekryptering. Innan betydande skada inträffade, identifierade en säkerhetsforskare av en slump en mekanism för att stoppa attacken.

- SolarWinds Cyberattack (2020)

SolarWinds cyberattack var ett intrikat planerat intrång i leveranskedjan som riktade sig mot SolarWinds, ett framstående IT-förvaltningsföretag. Angriparna äventyrade SolarWinds mjukvaruuppdateringar och gav dem tillgång till olika enheters system, inklusive statliga myndigheter och framstående företag. Attacken var kopplad till en rysk grupp för avancerade persistent hot (APT).

- Log4j (2021)

Log4j, ett väletablerat Java-verktyg med en historia på två decennier, mötte ett avgörande ögonblick i december 2021 med upptäckten av en kritisk sårbarhet vid namn Log4Shell. Detta fel tillät oautentiserade och okvalificerade illvilliga aktörer att ta kontroll över applikationer, vilket ledde till dyra säkerhetsintrång.

- Twitter (5,4 miljoner användarkonton stulna från en social ingenjörsattack 2022)

Den 5 augusti 2022 gjorde Twitter ett häpnadsväckande tillkännagivande som avslöjade att en hacker, som opererade under pseudonymen “djävul”, hade utnyttjat en nolldagarssårbarhet. Detta brott gjorde det möjligt för dem att koppla personliga identifieringsdetaljer som telefonnummer och e-postadresser med användarkonton på den sociala medieplattformen.

Efter att ha tagit tillfället i akt med denna sårbarhet, släppte hackaren sedan ett stort dataset på onlineforum och prissatte det till $30 000. Buggens existens hade blivit allmänt känd i juni 2021 och påverkade mer än 5 miljoner användare.

Som svar på denna incident agerade Twitter snabbt och nådde direkt ut till berörda kontoägare och gav vägledning. De uppmanade användare att implementera tvåfaktorsautentisering som ett viktigt skydd mot obehörig åtkomst till deras konton.

Etiska hackare

Som nämnts tidigare, fick ökningen av hackare inom teknikområdet organisationer att tänka på lösningar för att öka deras systemsäkerhet.

Således var de tvungna att hitta tjänster eller jobb som skulle betala för att granska dessa system och upptäcka sårbarheter för att korrigera eller fixa dem. De personer som tar dessa positioner är faktiskt de vi kallar etiska hackare.

Etisk hacking delas in i två huvudkategorier

-

Offensiv säkerhet: Även känd som penetrationstestning eller etisk hacking, är metoden att simulera cyberattacker på en organisations system för att identifiera sårbarheter och svagheter. Huvudmålet med offensiv säkerhet är att proaktivt upptäcka och åtgärda säkerhetsproblem innan illvilliga aktörer kan utnyttja dem.

-

Defensiv säkerhet: Den fokuserar på att skydda en organisations system, data och nätverksinfrastruktur från potentiella hot. Dess primära mål är att förhindra obehörig åtkomst, dataintrång och andra säkerhetsincidenter.

Etisk hacking tar i allmänhet olika tillvägagångssätt eller team när man säkrar ett system; några av dessa är:

-

Red teaming: är ett strukturerat och systematiskt tillvägagångssätt för att testa och utvärdera säkerheten för en organisations system, processer och försvar. Det innebär att simulera cyberattacker och andra hot för att bedöma en organisations säkerhetsställning, sårbarheter och övergripande motståndskraft. Det primära målet med red teaming är att ge en opartisk och realistisk bedömning av en organisations säkerhetskapacitet och identifiera svagheter som kanske inte är uppenbara genom traditionella säkerhetstestmetoder.

-

Blue Teaming: Blue Teams ansvarar för att skydda en organisations digitala tillgångar, system och data från cyberhot, samtidigt som de arbetar med att upptäcka och reagera på säkerhetsincidenter. Till skillnad från röda team, som simulerar attacker och motstridiga aktiviteter, är blå team främst angelägna om att upprätthålla och förbättra organisationens säkerhetsställning

-

Purple teaming: är ett samarbetande och integrerat tillvägagångssätt för cybersäkerhet som kombinerar insatserna från både röda team och blå team inom en organisation. Målet med lila teaming är att förbättra en organisations övergripande säkerhetsställning genom att underlätta kommunikation, kunskapsdelning och gemensamma tester mellan dessa två team

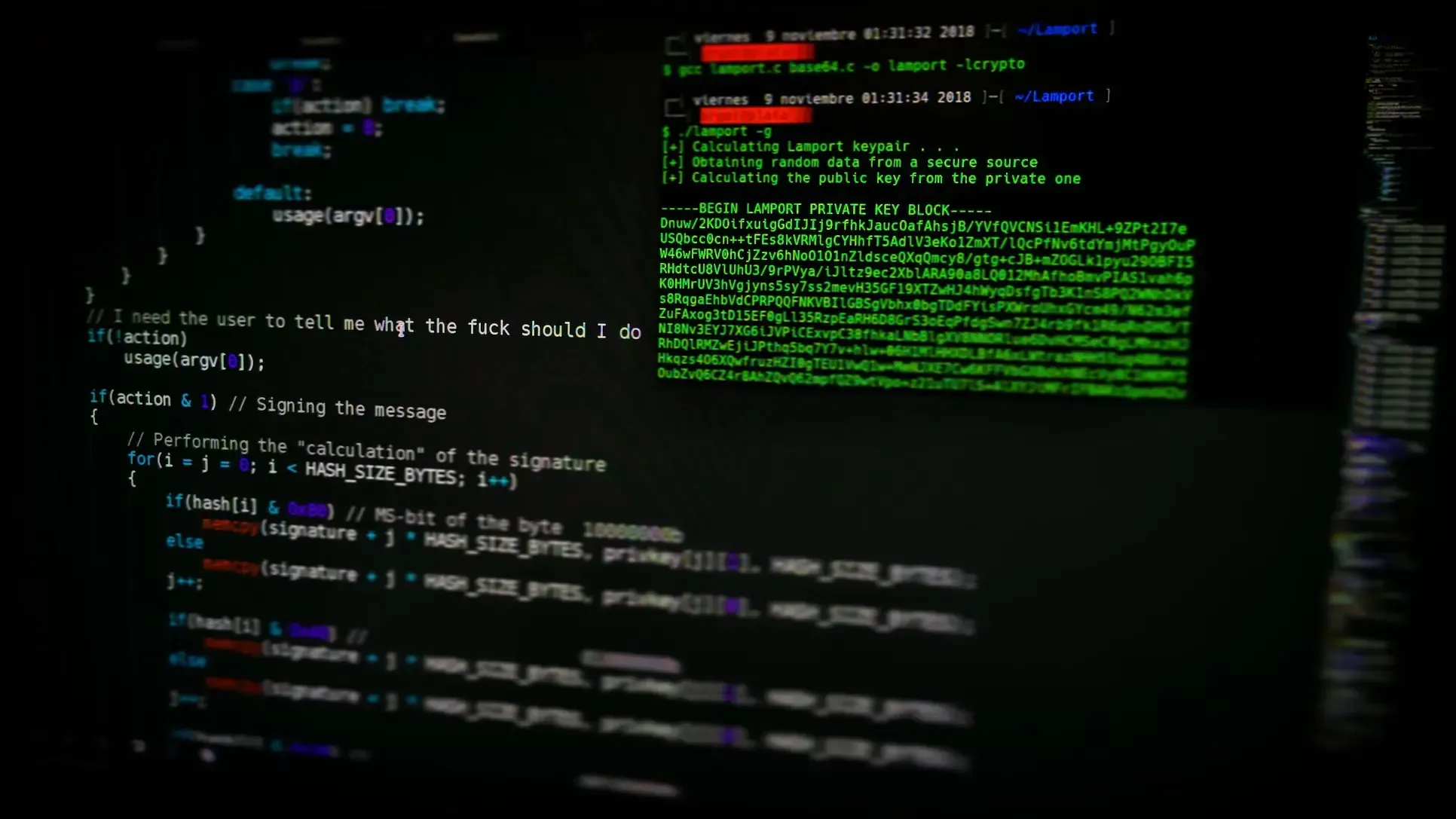

Det finns andra typer av lag som är mer specialiserade, vilket bilden nedan visar

När det gäller vikten av deras roll i informationsvärlden finns det flera organisationer och företag som är specialiserade på att tillhandahålla tjänster inom infosec-området, som penetrationstestning och applikationsgranskning.

Inte bara organisationer utan frilansare inom detta område har sett en intressant ökning med uppkomsten av Bug Bounty Hunting-program (program lanserade av företag som belönar individer för att rapportera sårbarheter som de hittar i sina system).

Slutsats

Som en slutsats måste vi konstatera att kriget mellan etiska och oetiska hackare inte är något som skulle kunna avslutas så länge digital information förblir en kritisk resurs.

Alla bör vara medvetna om informationssäkerhetspraxis som inte kräver teknisk kunskap alls. Och att tänka på att ha en karriär inom cybersäkerhet är ett intressant val eftersom etiska hackare är mycket efterfrågade där ute, och det finns många resurser att börja lära sig direkt! Så för att avsluta den här artikeln har vi en fråga till dig. Har du någonsin drabbats av en cyberattack som nätfiske, eller har du redan drabbats av ransomware eller ett virus? Låt oss veta det!