Digital Battlefield: Eettiset vs. haitalliset hakkerit

Päivitetty September 03, 2024 7 minuutteja luetaan

Digitaalinen taistelukenttä: Eettiset vs. haitalliset hakkerit

Johdanto

Tiesitkö, että vuonna 2011 Citibank (Citigroup) joutui kyberhyökkäykseen, joka johti lähes 2,7 miljoonan dollarin varkaukseen?

Näyttelijät käyttivät vain hyväkseen yksinkertaista tietomurtoa verkkosivuillaan. He olivat käyttäneet sitä hyväkseen kuukausia ennen kuin se havaittiin. Pankki kärsi siitä paljon, sillä yli 360 000 tiliä on kärsinyt, ja siitä eroon pääseminen oli melkoinen haaste.

Yhteenveto

Tietoturvan synty

Kahden viime vuosikymmenen aikana tietojenkäsittelytiede on kasvanut rajusti; paljon on löydetty ja paljon on parannettu. Nykyään tietokoneilla ja teknologioilla ei ole ainakaan muodoltaan ja toiminnallisuudeltaan mitään tekemistä alun perin olemassa olevien kanssa. Se nosti esiin uuden aarteen, aarteen, jota ei aiemmin ollut helposti tavoitettavissa. Paljon olisi ollut toisin sen kanssa, se on Tiedot.

Tiedon merkitys on noussut niin suureksi, että se voi pelastaa ihmishenkiä! Se on myös erittäin tärkeä jokapäiväisessä elämässämme, ja löydämme sen monissa muodoissa. Tässä artikkelissa puhumme digitaalisesta tiedosta, toisin sanoen tietokoneille tallennetusta tiedosta, ja kutsumme sitä dataksi.

Dataa on kaikkialla, kouluissa, sairaaloissa, pankeissa, hallituksessa, armeijassa, supermarketeissa jne. Joten periaatteessa jokaisella maailmassa on dataa. Sen merkitys vaihtelee henkilöittäin ja käyttötarkoituksesta toiseen; se voi olla joskus erittäin kriittinen.

Valitettavasti, koska mikään tässä maailmassa ei ole täydellistä, näiden tietojen saatavuus saattaa vaarantua. Se johtuu enimmäkseen inhimillisestä tekijästä monissa muodoissa. Se voi olla joko virhe, virhe tai joskus vain huolimattomuus. Tämä voi johtaa tietoturva-aukkojen jättämiseen digitaaliseen järjestelmään, me kutsumme näitä aukkoja haavoittuvuuksiksi.

Ja monet ihmiset, joilla on pahantahtoisia aikomuksia, yrittävät hyödyntää näitä haavoittuvuuksia ja kohdistaa ne omakseen. Heitä kutsutaan hakkereiksi.

Hakkereita pidetään rikollisina, ja se ei ole kaukana väärin. Heidän tekojensa seuraukset voivat olla tuhoisat, mukaan lukien rahan menetys ja monien ihmisten elämän pilaaminen, mutta joskus syntyy pieniä vahinkoja, jotka eivät voi olla vähäpätöisiä. Aiomme tarkastella joitakin näistä seurauksista myöhemmin.

Niiden olemassaolo on tehnyt väistämättömäksi huolehtia tietoturvasta saamalla ihmiset taistelemaan niitä vastaan (hakkerit).

Niitä kutsutaan eettisiksi hakkereiksi, ja heidän tehtävänsä on pohjimmiltaan estää tai minimoida hakkereiden hyökkäyksiä (tunnetaan myös nimellä kyberhyökkäyksiä). He ovat ihmisiä, jotka työskentelevät tehdäkseen digitaalisesta maailmasta turvallisemman paikan.

Kyberhyökkäykset

Joten kyberhyökkäykset, kuten aiemmin on esitetty, ovat hakkereiden tekoja. Hakkerit hyökkäävät järjestelmiin varastaakseen, tehdäkseen luvattomia muutoksia tai jopa tuhotakseen tietoja moniin haitallisiin tarkoituksiin.

Suurin osa näistä hyökkäyksistä voidaan luokitella johonkin näistä kolmesta kategoriasta.

Hyökkäykset järjestelmiä vastaan

Tässä tapauksessa haavoittuvuudet johtuvat yleensä järjestelmän teknisestä virheestä. Hakkerit käyttävät tietämystään järjestelmästä ja sen toiminnasta löytääkseen hoitamattoman tavan käyttää sitä omaksi edukseen, ja he voivat saada luvattoman pääsyn resurssiin tai jopa koko järjestelmään.

Puhumme yleisesti seuraavista:

-

Zero Day -hyökkäykset (äskettäin löydetyt haavoittuvuudet, joita ei ole korjattu, mikä tarkoittaa, että ne ovat edelleen olemassa järjestelmän uusimmassa versiossa).

-

CVE:t (haavoittuvuuden hyväksikäyttökoodit) ovat todisteita käsitteistä, jotka ovat merkityksellisiä vanhentuneita järjestelmiä vastaan.

-

Man-in-the-mid-hyökkäykset, palvelunesto (DOS), hajautettu palvelunesto (DDOS) jne.

Hyökkäykset ihmisiä vastaan

On laajalti tiedossa, että digitaalisen järjestelmän haavoittuvin kohta on ihminen. Se on sen arvaamattomin näyttelijä. Monia kyberhyökkäyksiä on itse asiassa tehty yrityksissä työskenteleviä ihmisiä vastaan, jotka paljastavat tärkeitä tietoja tai suorittavat tuhoisia toimia monissa järjestelmissä.

Tässä on lainaus, jonka haluan paljastaa

“Ihmisen tyhmyydelle ei ole korjaustiedostoa”.

Mikä tarkoittaa, että mitään ei voida tehdä, kun hakkeri onnistuu hakkeroimaan ihmiset itse! Täällä puhumme enemmän sosiaalisesta manipuloinnista, jonka tarkoituksena on hakkeroida ihmisen mentaliteetti käyttämällä monia tekniikoita, kuten phishing.

Hyökkäykset järjestelmiä vastaan ihmisten kautta

Tässä tapauksessa hyökkäyksen tavoitteena on yleensä tuhota tietoja tai järjestelmän toimintahäiriö. Tämä tehdään pakottamalla ihmiset käyttämään haitallisia tietokoneohjelmia, joita kutsutaan haittaohjelmiksi.

Nämä ovat ohjelmia, jotka joko tuhoavat tietoja, muuttavat kokonaan sen muotoa tehden siitä käyttökelvottomaksi tai jopa vuotavat sitä, mikä johtaa vakaviin seurauksiin. Ja se on työ

-

virukset: ohjelmat, jotka leviävät erittäin nopeasti järjestelmässä tai verkossa

-

lunnasohjelmat: haittaohjelmat, jotka salaavat tiedot vahvan algoritmin avulla ja pyytävät lunnaita saadakseen ne takaisin.

-

Troijalaiset, madot jne.

-

Toisaalta haittaohjelmat voivat pysyä käyttämättömänä ja vain varastaa tietoja, kuten vakoiluohjelmat tekevät.

Ja kuten näet, nämä saavutetaan vain inhimillisillä virheillä, jotka sisältävät ne jollain tavalla järjestelmään.

Jotkut kriittiset kyberkatastrofit

Viimeisen vuosikymmenen aikana maailma on tuntenut lukuisia kyberhyökkäyksiä, joilla on ollut vakavia seurauksia.

Tämä sai organisaatiot huolehtimaan enemmän järjestelmästään.

Tässä on joitain tunnetuimmista:

- Sony Pictures Hack (2014)

Sony Pictures Entertainmentin vuonna 2014 tapahtunut kyberhyökkäys, jonka syyksi katsottiin Pohjois-Korea, johti luottamuksellisten tietojen, mukaan lukien julkaisemattomien elokuvien ja arkaluontoisten työntekijöiden tietojen paljastamiseen. Tekijät, jotka toimivat salanimellä “Guardians of Peace”, vaativat Sonya keskeyttämään elokuvan “The Interview” julkaisun, joka sisälsi kuvitteellisen juonen Pohjois-Korean johtajan salamurhasta.

- WannaCry Ransomware (2017)

WannaCry, maailmanlaajuinen kiristysohjelmien hyökkäys, etsi erityisesti tietokoneita, joissa hyödynnettiin vanhentuneita Windows-versioita. Tämä haitallinen ohjelma levisi nopeasti ja vaikutti sekä organisaatioihin että yksilöihin kaikkialla maailmassa. Se käytti hyväksi NSA:n ryöstöä tietoturva-aukkoja salatakseen uhrien tiedostot, mikä sai heidät maksamaan lunnaita tietojen salauksen purkamisesta. Ennen kuin huomattavia vahinkoja tapahtui, turvallisuustutkija löysi sattumalta mekanismin hyökkäyksen pysäyttämiseksi.

- SolarWindsin kyberhyökkäys (2020)

SolarWindsin kyberhyökkäys oli monimutkaisesti suunniteltu toimitusketjun rikkominen, joka kohdistui SolarWindsiin, merkittävään IT-hallintayritykseen. Hyökkääjät vaaransivat SolarWindsin ohjelmistopäivitykset ja tarjosivat heille pääsyn eri tahojen järjestelmiin, mukaan lukien valtion virastot ja merkittävät yritykset. Hyökkäys yhdistettiin venäläiseen Advanced Persistent Threat (APT) -ryhmään.

- Log4j (2021)

Log4j, vakiintunut Java-apuohjelma, jolla on kahden vuosikymmenen historia, kohtasi ratkaisevan hetken joulukuussa 2021, kun löydettiin Log4Shell-niminen kriittinen haavoittuvuus. Tämä virhe mahdollisti todentamattomien ja taitamattomien pahantekijöiden hallita sovelluksia, mikä johti kalliisiin tietoturvaloukkauksiin.

- Twitter (5,4 miljoonaa käyttäjätiliä varastettiin sosiaalisen suunnittelun hyökkäyksestä 2022)

- elokuuta 2022 Twitter teki hätkähdyttävän ilmoituksen, jossa paljasti, että hakkeri, joka toimii salanimellä “paholainen”, oli käyttänyt hyväkseen nollapäivän haavoittuvuutta. Tämän rikkomuksen ansiosta he saattoivat yhdistää henkilökohtaisia tunnistetietoja, kuten puhelinnumeroita ja sähköpostiosoitteita, sosiaalisen median alustalla oleviin käyttäjätileihin.

Tartuttuaan tämän haavoittuvuuden tarjoamaan tilaisuuteen hakkeri julkaisi myöhemmin laajan tietojoukon online-foorumeilla ja hinnoitteli sen 30 000 dollariin. Virheen olemassaolo tuli julkisesti tunnetuksi kesäkuussa 2021, ja se vaikutti yli 5 miljoonaan käyttäjään.

Vastauksena tähän tapaukseen Twitter toimi nopeasti ja otti suoraan yhteyttä asianomaisiin tilien omistajiin ja tarjosi ohjeita. He kehottivat käyttäjiä ottamaan käyttöön kaksivaiheisen todennuksen välttämättömänä suojana tililleen luvatonta pääsyä vastaan.

Eettiset hakkerit

Kuten aiemmin todettiin, hakkerien nousu teknologia-alalla sai organisaatiot pohtimaan ratkaisuja järjestelmänsä turvallisuuden lisäämiseen.

Siten heidän oli löydettävä paikkoja tai työpaikkoja, jotka maksaisivat näiden järjestelmien tarkistamisesta ja haavoittuvuuksien havaitsemisesta niiden korjaamiseksi tai korjaamiseksi. Näitä tehtäviä ottavat ihmiset ovat itse asiassa niitä, joita kutsumme eettisiksi hakkereiksi.

Eettinen hakkerointi on jaettu kahteen pääluokkaan

-

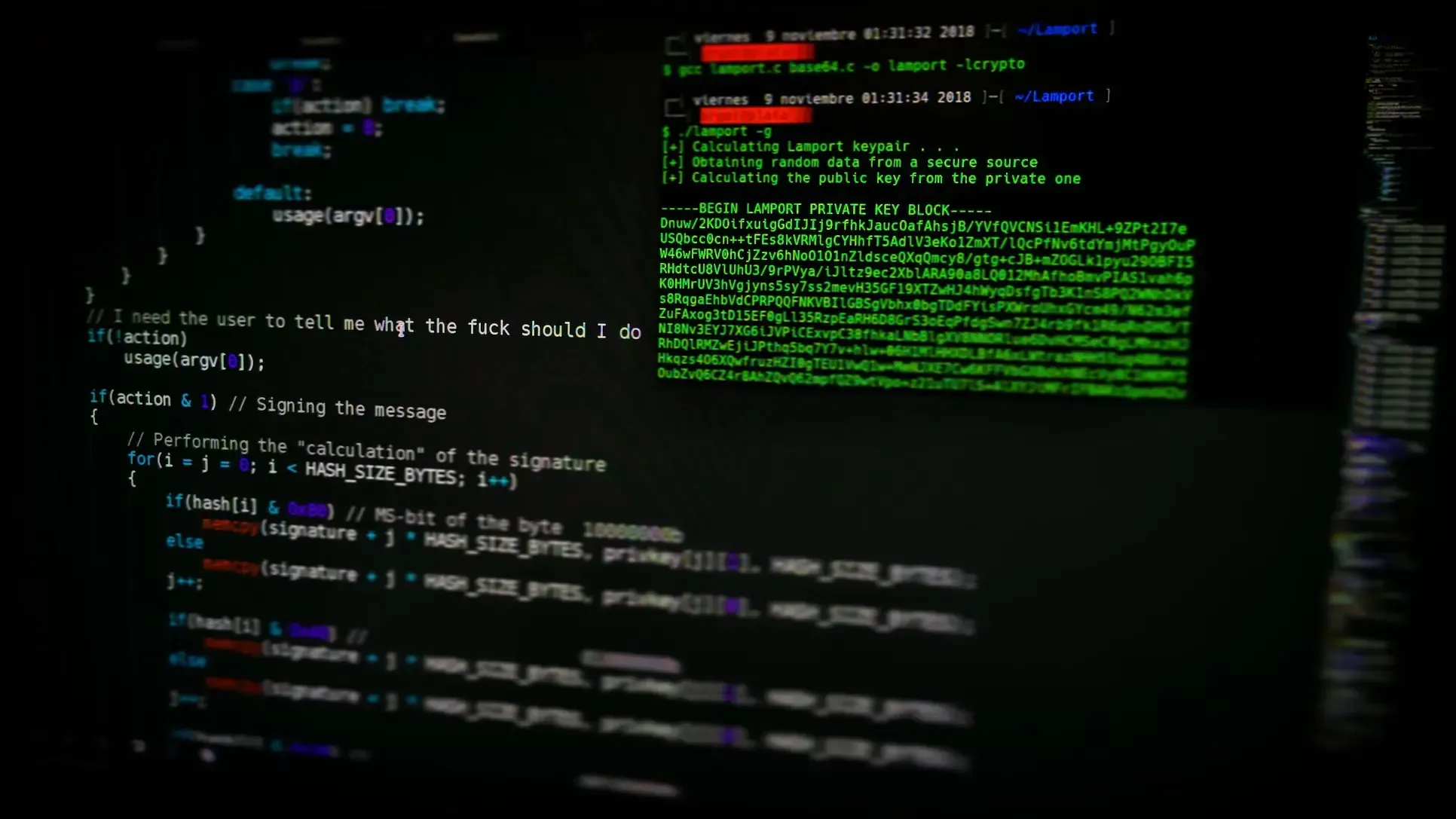

Hyökkäävä tietoturva: Tunnetaan myös penetraatiotestauksena tai eettisenä hakkerointina. Se on käytäntö, jossa simuloidaan kyberhyökkäyksiä organisaation järjestelmiin haavoittuvuuksien ja heikkouksien tunnistamiseksi. Hyökkäävän tietoturvan päätavoite on ennakoivasti löytää ja ratkaista tietoturvaongelmat ennen kuin pahantahtoiset toimijat voivat hyödyntää niitä.

-

Defensive Security: Se keskittyy suojaamaan organisaation järjestelmiä, tietoja ja verkkoinfrastruktuuria mahdollisilta uhilta. Sen ensisijaisena tavoitteena on estää luvaton pääsy, tietomurrot ja muut tietoturvaloukkaukset.

Eettinen hakkerointi käyttää yleensä erilaisia lähestymistapoja tai ryhmiä järjestelmän turvaamisessa; jotkut näistä ovat:

-

Red teaming: on jäsennelty ja systemaattinen lähestymistapa organisaation järjestelmien, prosessien ja puolustusten turvallisuuden testaamiseen ja arviointiin. Siihen sisältyy kyberhyökkäysten ja muiden uhkien simulointi organisaation turvallisuusasennon, haavoittuvuuksien ja yleisen sietokyvyn arvioimiseksi. Red teamingin ensisijainen tavoite on tarjota puolueeton ja realistinen arvio organisaation tietoturvakyvystä ja tunnistaa heikkoudet, jotka eivät ehkä tule esiin perinteisillä tietoturvatestausmenetelmillä.

-

Blue Teaming: Blue Teams -ryhmät ovat vastuussa organisaation digitaalisten resurssien, järjestelmien ja tietojen suojaamisesta kyberuhkilta ja pyrkivät samalla havaitsemaan tietoturvahäiriöitä ja reagoimaan niihin. Toisin kuin punaiset tiimit, jotka simuloivat hyökkäyksiä ja vastustavia toimia, siniset tiimit keskittyvät ensisijaisesti organisaation turvallisuusasennon ylläpitämiseen ja parantamiseen.

-

Purple teaming: on yhteistyöhön perustuva ja integroitu lähestymistapa kyberturvallisuuteen, jossa yhdistyvät sekä punaisten että sinisten tiimien ponnistelut organisaatiossa. Purple teamingin tavoitteena on parantaa organisaation yleistä turvallisuusasentoa helpottamalla viestintää, tiedon jakamista ja yhteistä testausta näiden kahden tiimin välillä.

On muitakin joukkueita, jotka ovat erikoistuneita, kuten alla olevasta kuvasta näkyy

Mitä tulee heidän roolinsa tärkeyteen tietomaailmassa, on olemassa useita organisaatioita ja yrityksiä, jotka ovat erikoistuneet tarjoamaan palveluita infosec-alalla, kuten penetraatiotestauksessa ja sovellusten tarkastelussa.

Ei vain organisaatiot, vaan myös tämän alan freelancerit ovat nähneet mielenkiintoisen nousun Bug Bounty Hunting -ohjelmien (yritysten käynnistämiä ohjelmia, jotka palkitsevat yksilöitä järjestelmissään löytämiensa haavoittuvuuksien ilmoittamisesta).

Johtopäätös

Johtopäätöksenä meidän on todettava, että eettisten ja epäeettisten hakkereiden välinen sota ei ole jotain, jota voitaisiin lopettaa niin kauan kuin digitaalinen tieto pysyy kriittisenä resurssina.

Kaikkien tulee olla tietoisia tietoturvakäytännöistä, jotka eivät vaadi lainkaan teknistä osaamista. Ja kyberturvallisuuden uran miettiminen on mielenkiintoinen valinta, koska eettisiltä hakkereilta vaaditaan paljon, ja oppimisen aloittamiseen on paljon resursseja! Joten tämän artikkelin päätteeksi meillä on sinulle kysymys. Onko sinuun koskaan kohdistunut verkkohyökkäys, kuten tietojenkalastelu, tai oletko jo vaikuttanut kiristysohjelmiin tai viruksiin? Kerro meille siitä!